Bir bilgisayar sistemi üzerinde çalışırken başkaları tarafından sisteminize izinsiz girilmesi gibi çeşitli güvenlik açıkları bulunmaktadır. Bu faaliyetler, genel olarak kullanıcıların ağ kaynaklarını birden fazla kaynak üzerinden engelleyen DDoS saldırılarıdır. Bu makale ile DDoS’un ne olduğunu, saldırı türlerini ve bu saldırıların nasıl önlenebileceğini öğreneceksiniz.

DDoS Saldırısı Nedir?

DDoS saldırısı, bir kullanıcının kişisel bilgilerine erişimini engellemek ve performansın yavaşlatılması için ağ kaynaklarını boşaltmak amacıyla kullanılır. Bir sisteme girmek için genelde Truva atı taktiği uygulanır. Dolayısıyla birden çok kaynaktan saldırı geldiği için bu saldırıların kaynağını belirlemek zordur.

Bununla birlikte DDoS saldırısı, DoS saldırısından farklıdır. DoS saldırısı yalnızca bir bilgisayar sistemini ve tek bir internet bağlantısını hedeflemek için kullanılır. DDoS saldırısı ise aynı anda birkaç sisteme ve birden fazla internet bağlantısına zarar vermek için kullanılır.

DDoS Saldırı Türleri Nedir?

DDoS saldırıları genel olarak birkaç türe ayrılsa da temel olarak baktığımızda 3 türü bulunuyor:

Trafik/Parçalanma Saldırısı:

Bu saldırı türünde saldırgan, saldıracağı sisteme çok büyük miktarda TCP veya UDP paketi gönderir. Böylelikle sistemin performansını sürekli olarak düşürülmesi hedeflenir.

Bant Genişliği Saldırısı/Hacimsel Saldırı:

Bu saldırı türü, ağ hizmeti arasındaki bant genişliğini tüketerek sistemin boğulmasına sebep olur. Bunun yanında hedefi büyük miktarda anonim (kimliği belirsiz) verilerle doldurur.

Uygulama Saldırısı:

Bu saldırı türü ise sistemin veya ağın belirli bir yönüne saldırır. Kaynağının belirlenmesi ve saldırının hasarının azaltılması çok zordur. Uygulama katmanındaki kaynakların tükenmesine sebep olur.

DDoS Saldırısı Nasıl Çalışır?

Bir DDOS saldırısı, hedef web sitesine veya bir ağa büyük miktarda trafik göndermek için kullanılan ve botnet olarak bilinen, güvenliği ihlal edilmiş bilgisayarlardan oluşan bir ağı içerir. Saldırının amacı, sunucuyu bunaltmak ve web sitesine veya ağa erişimi engellemektir.

Bir DDOS saldırısında bir hedefi trafikle doldurmak için kullanılabilecek birkaç farklı yöntem vardır. Bunlardan kısaca bahsetmek gerekirse:

- Çok sayıda veri isteği gönderme: Bu tür saldırıda sunucuyu bunaltmak ve meşru trafiği işleme yeteneğini bozmak amacıyla hedef sunucuya çok sayıda veri isteği gönderir.

- Sunucuyu sahte trafikle doldurma: Bu tür bir saldırıda sunucuyu bunaltmak ve meşru trafiği işleme yeteneğini bozmak amacıyla hedef sunucuya büyük miktarda sahte trafik gönderilir.

- Cihazların kontrolünü ele geçirmek için kötü amaçlı yazılım kullanma: Bu tür saldırılarda ise yönlendiriciler veya Nesnelerin İnterneti (IoT) cihazları gibi cihazların kontrolünü ele geçirmek için kötü amaçlı yazılım kullanılır. Ardından bunlar hedef sunucuya trafik göndermek için kullanılır. İçlerinden en etkili yöntem bu olabilir çünkü trafik normal cihazlardan geliyormuş gibi görünür. Bu da algılanmayı ve gelen saldırıya karşı savunmayı zorlaştırır.

DDoS Saldırısı Nasıl Yapılır?

Bir DDoS saldırısı yapılırken genelde aşağıdaki teknikler kullanılır:

SYN Taşması:

Bu özel teknik, SYN isteklerini sahte olacak şekilde gönderir. Gönderenin adresi sahte olduğu için alıcı, bir onay gönderdikten sonra gönderenden bir sonraki yanıtı bekler fakat hiçbir zaman yanıt alamaz. Bu sebeple gönderenden bir yanıt alana kadar SYN istekleri tekrar tekrar gönderilir. Bu yarım iletişim, interneti belirli bir zamanda birkaç SYN talebiyle doldurur.

Gözyaşı Saldırısı:

Bu saldırı türü, büyük boyutlu IP paketleriyle ilgilenir. Sistemi çökertmek için Windows NT ve Linux gibi işletim sistemindeki güvenlik açıkları kullanılır.

IP Spoofed Saldırısı:

IP Spoofed saldırısı, belirli bir türde çok sayıda geçersiz istekle çok sayıda bilgisayara saldırmak için kullanılır. Bu teknik, genelde iki şekilde kullanılır:

- Birincisinde hedefteki kurbana farklı IP adreslerinden birden fazla sahte paket gönderilir.

- İkincisinde ise hedefteki kişinin IP adresi taklit edilerek istekler, kurban aracılığı ile diğer alıcılara gönderilir.

Kalıcı DoS Saldırısı:

Kimliği doğrulanmış olan kullanıcıların sistemini hacklemek için Kalıcı DoS saldırısı kullanılır. Bu özel teknik ile donanım desteği hedeflenerek sistemin çökertilmesi amaçlanır. Saldırının örtbas edilmesi için donanımın tamamen yeniden kurulması veya değiştirilmesi gerekmektedir.

Dağıtılmış Saldırı:

Bu saldırı tekniğinde kurbanın bant genişliğini doldurmak için birden fazla makineye ihtiyaç duyulur. Makinelerin birden fazla olması, tek bir makineye göre daha fazla trafik üretimini sağlar.

Peer-to-Peer Saldırı:

Bu saldırıda Peer-to-Peer bağlanan istemcilere ağlarını ve bağlantısını kesmeleri ayrıca hedeflenen sistemle bir bağlantı kurmaları için talimat verilir.

DDoS Saldırısı Nasıl Önlenir?

Öncelikle DDoS saldırı önleme diye net bir kavram yoktur. Çünkü bu saldırıları önlemek için tanımlanmış belirli bir teknik yoktur. Dolayısıyla yapılabilecek tek şey, bu saldırının neden olduğu hasarı ölçmektir. Bir Güvenlik Duvarı bile DDoS saldırılarına karşı yeterli güvenliği sağlayamaz. DDoS saldırısının tespit edilmesi ve bu saldırıları durdurmak zor olduğu için aşağıdaki sıraladığımız maddeleri dikkate almalısınız:

- DDoS saldırılarına maruz kalmamak için öncelikle sisteminizdeki boşlukları kontrol etmelisiniz.

- Sisteminizi, ağ altyapınızı, DNS hizmetinizi korumak için bir plan yapmalısınız.

- Sizi zor durumda bırakabilecek ağ güvenlik açıklarını tespit etmelisiniz.

- Ağınızda gerçekleşen hareketlerin sürekli olarak gözlemlenmesi gerekiyor.

- Aynı anda birkaç sistemi etkileyebilecek saldırıları olabildiğince erken tespit etmelisiniz.

Bu önemli bilgilerin ardından bir DDoS saldırısının hasarlarını azaltmak için faydalanabileceğiniz en popüler araçtan bahsedeceğiz. Incapsula, bir DDoS saldırısının etkilerini azaltmak için kullanabileceğiniz son dönemlin en popüler bulut tabanlı çözümlerindendir. DNS servisleri ve ağ altyapısı ile birlikte üst seviye bir koruma sağlar. Bu çözüm ile yukarıda bahsettiğimiz tüm DDoS saldırılarının etkilerini minimuma indirebilirsiniz.

Incapsula’nın öne çıkan özelliklerinden bahsetmek gerekirse:

- Tek bir kullanıcı oturumundan gelen isteği tanımlar.

- Ağınızdaki şüpheli ve anormal etkinlikleri kontrol altına alır.

- Birleştirilmiş imza anahtarı ve test doğruluğu gibi yöntemlerle gelen ziyaretçinin kimliğini tanımlar.

- HTTP protokolü standartlarını karşılamayan kötü amaçlı isteklerin tespit edilmesini sağlar.

En İyi DDoS Saldırı Programları

Bir DDoS saldırısı başlatmak için kullanılabileceğiniz çeşitli araçlar ve programlar vardır. Bu araçlardan bazıları bu amaç için özel olarak tasarlanmıştır. Diğerleri ise genel olarak meşru amaçlar için kullanılabilirler. Yine de bir saldırı gerçekleştirmek gibi kötü amaçlı olacak şekilde de kullanılabilir. Bu araçları online olarak indirilebilir veya satın alabilirsiniz. Hemen hepsi Windows, Linux ve macOS dahil olmak üzere çeşitli işletim sistemlerinde çalışacak şekilde tasarlanmıştır. Şimdi bu programlardan bazılarına bir bakalım.

Tor’s Hammer

Tor’s Hammer, bir hedef web sitesinin veya sunucunun DoS saldırılarına karşı dayanıklılığını test etmek için özel olarak tasarlanmış bir programdır. Hedefi alt etmek için hızlı bir şekilde çok sayıda HTTP GET isteği göndermek ve hedef sunucunun kaynaklarını tüketmek için yavaş okuma saldırısı kullanmak gibi tekniklerin bir kombinasyonunu kullanır.

Tor’s Hammer gibi araçlar, bir sistemin DoS saldırılarına karşı sağlamlığını test etmek ve değerlendirmek için yasal olarak kullanılabilse de, siber saldırılar için kötü niyetli olarak da kullanılabilirler. Web sitelerine veya sunuculara izinsiz saldırılar başlatmak için Tor’s Hammer gibi DoS araçlarını kullanmanın çoğu ülkede yasa dışı olduğunu unutmayın.

Temel özellikleri:

- Tor’s Hammer, hedef sunucuya hızlı bir şekilde art arda çok sayıda HTTP GET isteği göndererek sunucuyu bunaltıp çökmesine neden olur.

- Yavaş okuma saldırısı ile sunucunun kaynaklarını tüketmek ve meşru kullanıcılar için kullanılamaz hale getirmek amacıyla hedef sunucuya çok yavaş yanıt süreleriyle çok sayıda istek gönderebilirsiniz.

- Özelleştirilebilir saldırı parametreleri ile kullanıcılar, iş parçacığı sayısı (eşzamanlı bağlantılar), saldırının uzunluğu ve istekler arasındaki gecikme dahil olmak üzere saldırı parametrelerini özelleştirebilirler.

- Tor’s Hammer’ın kullanımı, teknik deneyimi çok az olan veya hiç olmayan kişiler için bile nispeten kolaydır.

SolarWinds

SolarWinds, DDoS saldırısını durdurmak için kullanabileceğiniz programlardan birisidir. DDoS etkinliklerini tespit etmek ve önlemek için çok çeşitli kaynaklardan gelen olay günlüklerini izler. Yani bu program bir DDoS saldırı aracı değil, gelen DDoS saldırılarını durdurmaya yönelik geliştirilmiştir.

Temel özellikleri:

- Uyarı gönderme ve belirli bir IP’yi engelleme gibi özelliklere sahiptir.

- Onay kutularını kullanarak seçenekleri yapılandırmanızı sağlar.

- Olayları şifreli ve sıkıştırılmış şekilde ve değiştirilemez salt okunacak biçimde kaydeder.

- Filtreleri belirli zaman dilimlerine, hesaplara/IP’lere veya parametre kombinasyonlarına göre özelleştirmenize olanak tanır.

Slowloris

DDoS saldırısı yapmak için kullanılan bir program olan Slowloris, sunucuların işlevsiz hale gelmesini sağlamak için kullanılır.

Temel özellikleri:

- HTTP trafiğini sunucuya gönderir.

- Bu saldırı, açık olanlarla bağlantıyı sürekli olarak sürdürmeye çalışır. Bunu da kısmi bir istek göndererek başarır.

- Bağlantıları mümkün olduğu kadar uzun tutmaya çalışır.

- Sunucu yanlış bağlantıyı açık tuttuğu bağlantı havuzunun taşması sağlanır. Böylelikle gerçek bağlantılara yönelik gelen isteği reddeder.

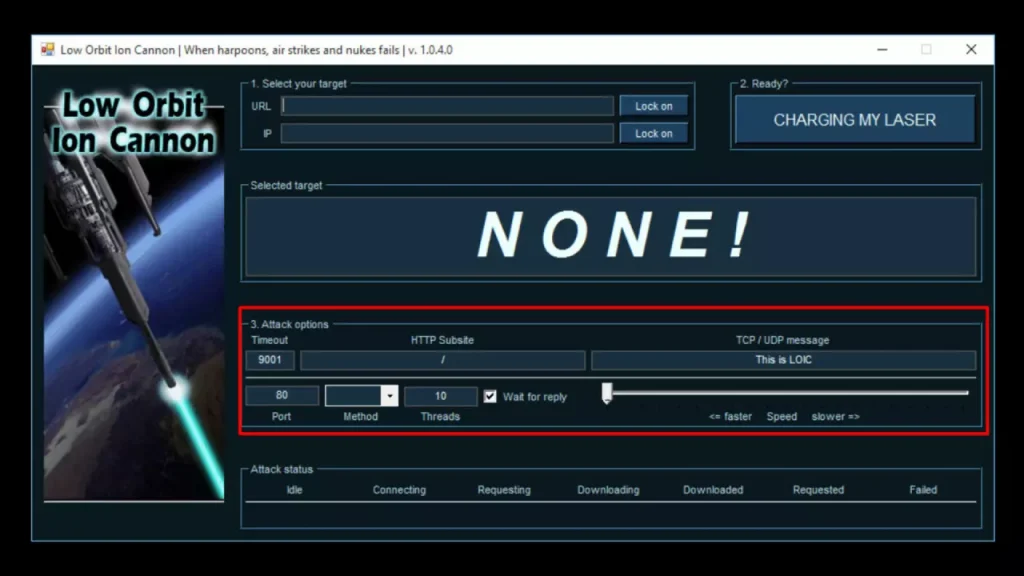

LOIC

LOIC, DDoS saldırısı için kullanılabileceğiniz ücretsiz ve popüler bir araçtır. Zombie ağındaki diğer bilgisayarları kontrol edebilmenizi sağlar.

Temel özellikleri:

- Kullanımı oldukça kolay bir araçtır.

- Sunuculara UDP, TCP ve HTTP istekleri gönderir.

- Sunucunun URL veya IP adresine göre saldırı yapabilmenizi sağlar.

- Bir web sitesinin saniyeler içerisinde kapanmasını sağlar, gerçek isteklere yanıt vermeyi durdurur.

ManageEngine Log360

ManageEngine Log360, DDoS saldırı yapmak yerine bu saldırılara karşı önlem almanızı sağlayan kapsamlı bir SIEM çözümüdür. Bu platform, ağınızdaki shadow uygulamaları tespit etmenize ve hassas veriler üzerinde kontrol sağlamanıza yardımcı olur. Ayrıca ağınızın tam görünürlüğünü elde etmenize olanak tanır.

Log360’ın güçlü ilişkilendirme motoru sayesinde, tehdidin varlığı tespit edildiği anda bildirim alırsınız. Bu nedenle platform, etkin bir olay yanıt sürecini kolaylaştırmak için idealdir. Küresel tehdit veritabanını kullanarak dış tehditleri hızlı bir şekilde tespit edebilmektedir.

Temel özellikleri:

- Entegre DLP ve CASB

- Veri görselleştirme

- Gerçek zamanlı izleme

- Dosya bütünlük izleme

- Uyumluluk raporlama

ManageEngine Log360 ile tipik bir DDoS koruma aracından daha fazlasını elde edersiniz. Bu platform, ağınızı gerçek zamanlı olarak iç ve dış tehditlere karşı korumak için güvenebileceğiniz bir platformdur.

HOIC

High Orbit Ion Cannon’ın kısaltması olan HOIC, hedef bir web sitesini veya sunucuyu trafiğe boğmak için bir bilgisayar ağını kullanan bir tür DDoS saldırı aracıdır. HOIC aracı başlangıçta web sitesi ve sunucu güvenliğini test etmek için açık kaynaklı bir proje olarak geliştirildi ancak o zamandan beri kötü niyetli aktörler tarafından yasadışı DDoS saldırıları için kullanılıyor.

HOIC saldırıları tipik olarak, saldırıyı birden çok kaynaktan başlatma çabalarını koordine eden bir grup birey tarafından başlatılır. Bu da trafiğin izlenmesini ve engellenmesini zorlaştırır. Kullanımı kolay olacak şekilde tasarlanan program, belirli web sitelerini veya sunucuları hedefleyecek şekilde yapılandırılabilir.

Temel özellikleri:

- Teknik uzmanlığı çok az olan veya hiç olmayan kişiler için bile kullanımı kolay olacak şekilde tasarlanmıştır. Arayüzü, kullanıcıların hedef web sitesine veya sunucuya girmesine, saldırı parametrelerini ayarlamasına ve basit bir tıklamayla saldırıyı başlatmasına olanak tanır.

- Kullanıcıların saldıran iş parçacığı sayısı, hedef bağlantı noktası ve yük boyutu dahil olmak üzere saldırı parametrelerini özelleştirmesine olanak tanır.

- Kullanıcıların bir proxy sunucusu kullanarak kimliklerini ve konumlarını gizlemelerine izin veren anonim bir moda sahiptir.

- Kullanıcıların birden fazla kaynaktan koordineli bir DDoS saldırısı başlatmak için çabalarını diğer saldırganlarla koordine etmelerine olanak tanır.

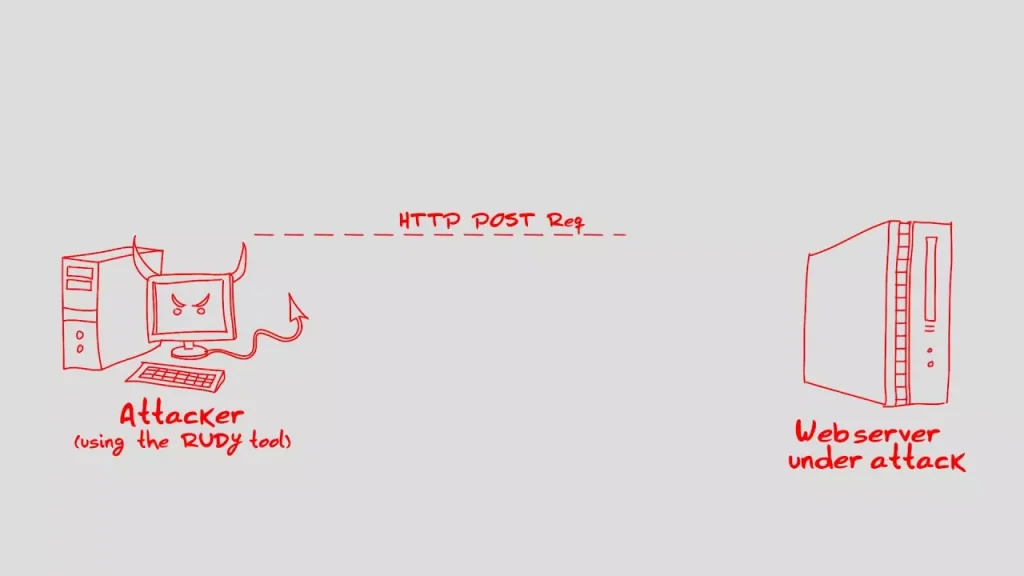

RUDY

RUDY (RU-Dead-Yet), web uygulamalarını HTTP POST istekleriyle boğarak hedefleyen bir DDoS saldırısı türüdür. Hedefi birden çok kaynaktan gelen trafikle dolduran geleneksel DDoS saldırılarının aksine RUDY, hedef web uygulamasına çok sayıda yavaş, düşük bant genişliğine sahip HTTP POST isteği göndermek için saldıran tek bir bilgisayar kullanır.

Saldırı, istek gövdesinde büyük miktarda veri içeren bir dizi HTTP POST isteği göndererek çalışır. Sunucu, her isteği işlemek için kaynak yaratmakta zorlanacağı için bu işlem sunucunun kaynaklarını bağlar ve meşru kullanıcılar için kullanılamaz hale getirir. Saldırı, sunucunun kaynaklarını belirli bir süre boyunca tüketmek için tasarlanmış, yavaş ve süreklidir.

RUDY saldırılarını tespit etmek ve bunlara karşı savunmak, meşru web trafiği kullandıkları ve normal kullanıcı davranışı gibi göründükleri için diğer DDoS saldırı türlerine göre daha zor olabilir. Bununla birlikte RUDY saldırılarının riskini azaltmanın, web uygulaması taleplerinde hız sınırlaması uygulamak, izinsiz giriş tespit sistemlerini (IDS) dağıtmak ve web uygulaması güvenlik duvarlarını (WAF) kullanmak da dahil olmak üzere hala birkaç yolu vardır.

Temel özellikleri:

- Hedef web uygulamasını çok sayıda yavaş, düşük bant genişliğine sahip HTTP POST istekleriyle doldurmak için tek bir saldıran bilgisayar kullanır.

- Saldırıları yavaş ve süreklidir, sunucunun kaynaklarını belirli bir süre boyunca tüketmek için tasarlanmıştır. Bu da saldırının tespit edilmesini ve hafifletilmesini zorlaştırır.

- RUDY saldırıları, meşru web trafiğini kullanır ve normal kullanıcı davranışı gibi görünür. Bu da saldırıların tespit edilmesini ve bunlara karşı savunma yapılmasını zorlaştırır.

- Belirli web uygulamalarını hedef alacak ve uygulamanın kodundaki güvenlik açıklarından yararlanacak şekilde özelleştirilebilir.

Xoic

Küçük çaplı web sitelere DDoS saldırıları yapmak için kullanabileceğiniz bir araçtır. IP adresi, kullanıcı tarafından seçilen bir bağlantı noktası ve kullanıcı tarafından seçilen bir protokol ile herhangi bir sunucuya bir DDoS saldırısı gerçekleştirir. Xoic’in geliştiricileri, programın birçok yönden LOIC’ten daha güçlü olduğunu iddia ediyor. LOIC gibi kullanımı kolay bir arayüze sahiptir. Yeni başlayanlar, bu aracı diğer web sitelerine veya sunuculara saldırı gerçekleştirmek için kolayca kullanabilir.

Temel özellikleri:

- Kolay bir arayüze sahiptir.

- Küçük çaplı saldırılar yapılması için uygundur.

- Üç saldırı moduna sahiptir:

- Test modu

- Normal DoS saldırı modu

- TCP veya HTTP DoS saldırı modu.

DDOSIM

DDOSIM, bir başka popüler DDoS saldırı aracıdır. Birkaç zombi ana bilgisayarı simüle ederek DDoS saldırılarını gerçekleştirmek için kullanılır.

Temel özellikleri:

- Bu ana bilgisayarlar, sunucuyla tam bir TCP bağlantısı oluşturur.

- Geçerli istekleri kullanarak HTTP DDoS saldırısı yapabilir.

- Geçersiz istekler kullanarak DDoS saldırısı yapabilir.

- Uygulama katmanına saldırı yapabilir.

PyLoris

PyLoris, hedef web sunucusunda DoS saldırısı gerçekleştirmek için tasarlanmış bir programdır. Hedef sunucuya birden fazla bağlantı oluşturarak bunları mümkün olduğu kadar uzun süre açık tutup sunucunun kaynaklarını kullanarak ve meşru isteklere yanıt vermesini engelleyerek çalışır.

PyLoris’i kendi sunucularınızın veya ağlarınızın güvenliğini test etmek dışında herhangi bir amaçla kullanmak birçok ülkede yasa dışıdır. Bu programı kullanmak, hakkınızda suç duyurusunda bulunulmasına neden olabilir. Bu tür araçları sorumlu bir şekilde ve yalnızca hedeflenen sunucuların veya ağların izniyle kullanmanız önemlidir.

DoS saldırılarının bir sunucunun veya ağın güvenliğini test etmenin etkili bir yolu olmadığına dikkat etmek de önemlidir. Penetrasyon testi ve güvenlik açığı değerlendirmeleri gibi güvenliği test etmenin daha birçok, daha etik ve yasal yöntemi vardır.

Temel özellikleri:

- Hedef sunucu ve bağlantı noktasını belirleme gibi yeteneklere sahiptir.

- Sunucuya yapılacak bağlantı sayısını belirleyebilirsiniz.

- Bağlantıların açık tutulacağı sürenin uzunluğunu belirleyebilirsiniz.

- Farklı türde saldırı yöntemleri kullanabilme.

- HTTP saldırıları için HTTP başlıklarını ve yüklerini belirleme.

- Saldırının kaynağını gizlemek için bir proxy sunucusu kullanma.

Sıkça Sorulan Sorular

Bir DDoS saldırısı kalıcı hasara neden olabilir mi?

Çoğu durumda DDoS saldırıları geçicidir ve hedeflenen web sitesi veya hizmet, saldırı hafifledikten sonra normale döner. Ancak sürekli bir DDoS saldırısı, hedefin altyapısında kalıcı hasara yol açarak önemli mali kayıplara ve itibar zedelenmesine neden olabilir.

DDoS saldırısına katılmak yasa dışı mı?

Evet, bir DDoS saldırısına katılmak çoğu ülkede yasa dışıdır. Bu eylemlere katılmak para ve hapis cezaları da dahil olmak üzere ciddi yasal sonuçlara yol açabilir.

DDoS saldırısının amacı nedir?

Bir DDoS saldırısının amacı değişebilir. İş faaliyetlerini veya mali işlemleri aksatmak için bir protesto biçimi olarak şantaj olacak şekilde gerçekleştirilebilir.

İlgili Yazılar